【重要】えきねっとアカウントの自動退会処理について

そんな件名で始まる1件のメールが届いたのは3月8日のこと。基本的にアカウントの利用停止、利用再開のためにログインが必要、という内容のメールは「まず疑いましょう」

えきねっと

えきねっとは東日本旅客鉄道(JR東日本)による、インターネット上での指定券予約サービス及び旅の情報などのインターネットサービスを提供するウェブサイト。

こちらは兵庫県ということでちょっと耳なじみが無かったのですが、東日本にお住まいの方であれば、利用登録されている方も多いでしょう。

メールの見極め方

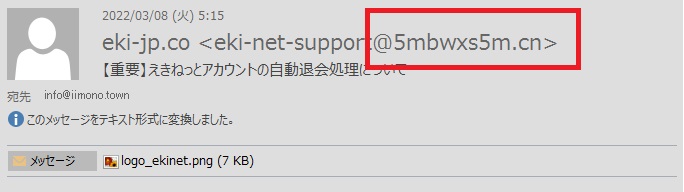

毎度の話なので、当サイトを見られている方であれば説明不要ですが、まず「送信元のメールアドレス」を確認しましょう。

こちらの場合、メールのドメイン(@以下)に.cn(中国)が含まれています。この時点で正規サービス(eki-net.com)ではないため、アウト。

フィッシング詐欺(騙り)確定。

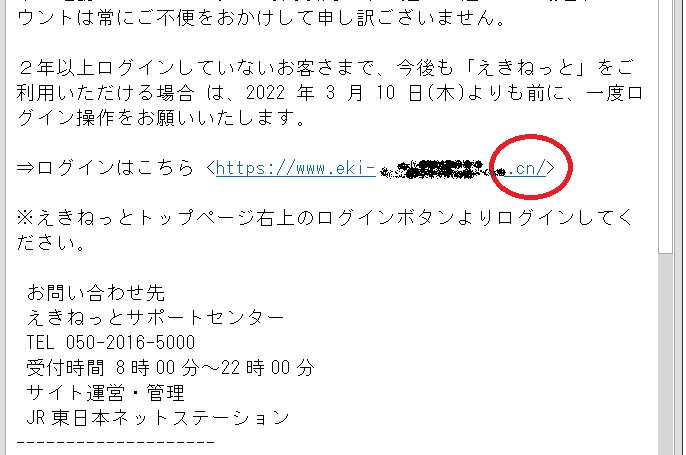

なお、本文中にはログインはこちら、としてリンクがありますが、やはり偽装サイトとなっています。

メールドメインとリンク先を見れば一目瞭然!

大抵の場合、緊急性(アカウントの停止など)を告げ、偽装したサイトでログイン情報やクレジットカード情報を入力させることで不正に情報を取得(フィッシング)しようとしますが、メールの場合、見るポイントは決まっているのでひっかかることはないでしょう。

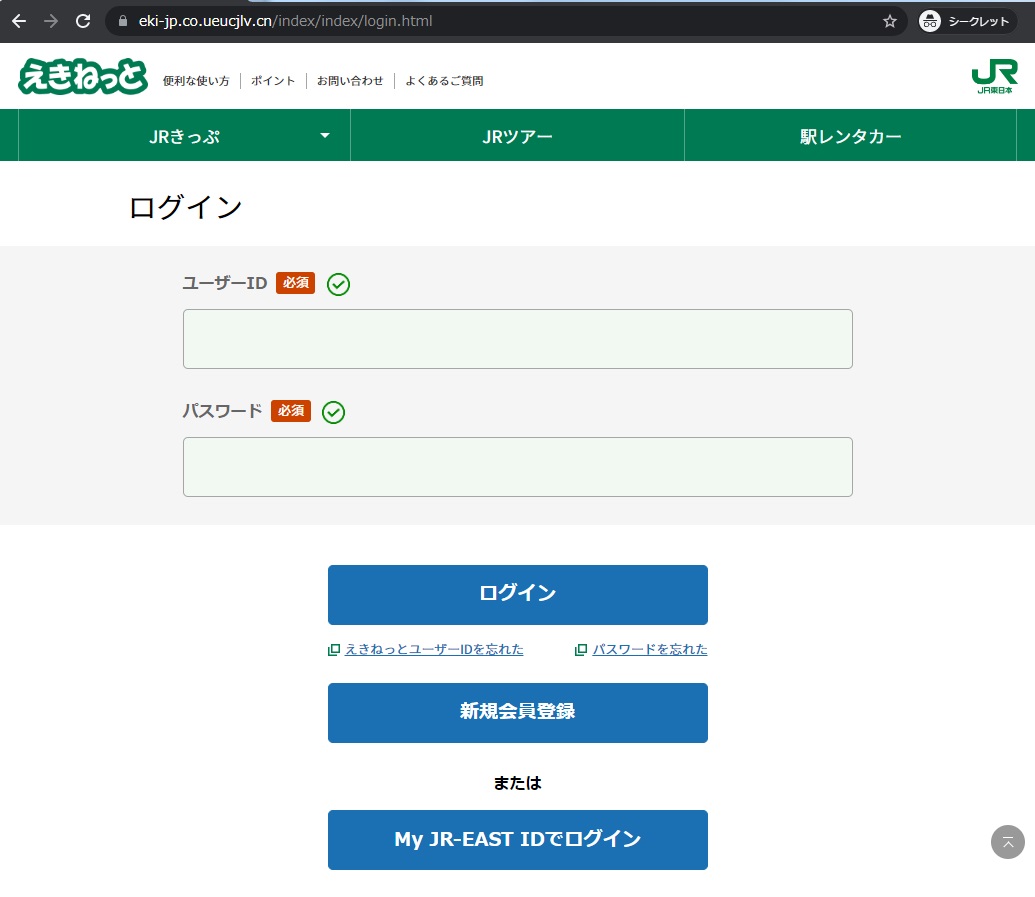

偽装サイト

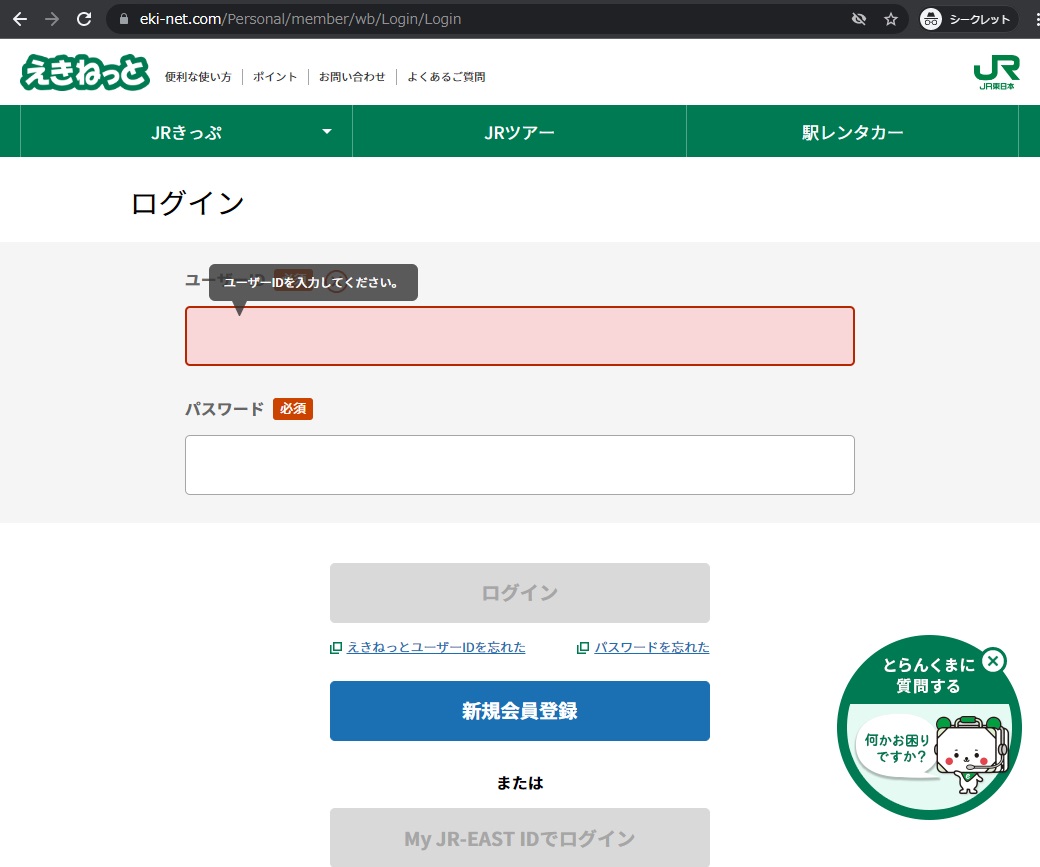

正規サイト

COMMENT

「「JR東日本」えきねっと?利用の覚えなし。やっぱりフィッシング詐欺メール」についての追加情報、感想などをコメントまでお寄せください。

えきねっとというところから29,700円支払いしてることになってました。

利用などしていないのに。

この金額取り消しできるんでしょ

えきねっとというところから29,700円支払いしてることになってました。

利用などしていないのに。

この金額取り消しできるんでしょうか?。

怖すぎます。(iPhone)

(2022-09-28現在)

この「えきねっと」の詐欺メール、送信元のIPアドレスが167.88.186.xxになってて、

元々カ

(2022-09-28現在)

この「えきねっと」の詐欺メール、送信元のIPアドレスが167.88.186.xxになってて、

元々カナダの 2EZ Network Inc. っていうプロバイダ(?)みたいだけど、167.88.186.xx

(xx=1~254 : 167.88.186.0/24)は日本国内(大阪)に割り当てられてる模様。

メアド見たらトップドメインがCNになてるから、中国のドメインを割り当てたのかな。

まぁドメインなんてどうにでもなるから・・中国人の協力者がいるのかもしれないし。

ただ、167.88.186.0/24でIPアドレス取ってるから、それなりの規模なのは確かか。

ファイアウォールで遮断したけど、しつこくSMTPポート叩いてきてそのまま通過できずに

DROPされてる(笑)(PC)

えきねっとなんて使った事もないのに不正利用されました。

えきねっとのコールセンターはあほみたいにつながらず。

緊急の連絡先を設定す

えきねっとなんて使った事もないのに不正利用されました。

えきねっとのコールセンターはあほみたいにつながらず。

緊急の連絡先を設定するとかしたら?カード情報からの利用者の特定はできませんと。ログインしたことがないと追跡もできない。(Android)

えきねっとの名前でクレカを不正利用されました。

合計額が10万くらいになりそうです。(iPhone)

不正利用の状況によりますが、場合によってはチャージバック申請も検討してもいいかもしれませんね。(iPhone)

コメント回数: 4

えきねっとでカード決済の請求書がきたが使った記憶がない。

そもそも、えきねっとを知らなかったし…

何に使ったか調べる方法は?(Android)

請求書がどこから来たのかにもよりますが、不明な利用が認められる場合はカードの利用停止をカード会社へ連絡しましょう。

なお、本人ではない第三者に

請求書がどこから来たのかにもよりますが、不明な利用が認められる場合はカードの利用停止をカード会社へ連絡しましょう。

なお、本人ではない第三者に故意や過失により暗証番号が知られ不正利用された場合は補償の対象外となるケースがありますのでカード会社へ確認しましょう。

カードの利用履歴について「えきねっと」から請求書が来ているのであれば「えきねっと」へ問い合わせを行ってください。すでに利用されている場合はログイン後申込履歴一覧で確認が可能かと思います。